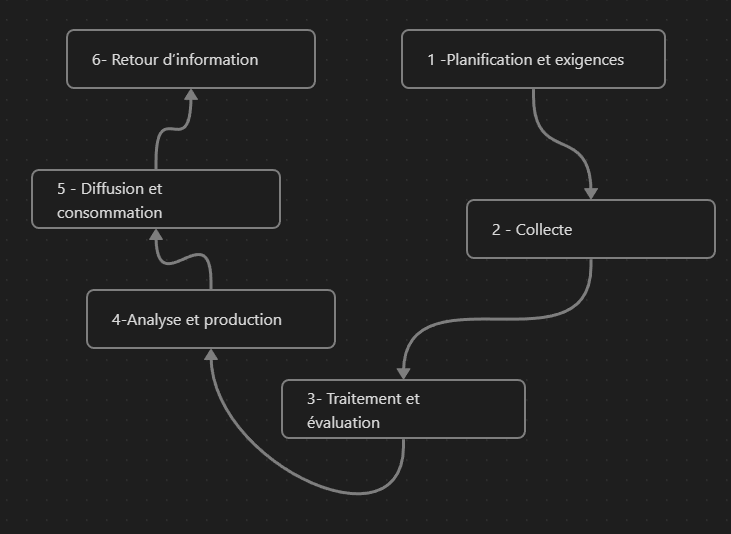

00x01 - Le Cycle du renseignement

Le cycle du renseignement est un guide utilisé dans la communauté du renseignement, notamment aux États-Unis, pour la collecte et le traitement des informations.

Le cycle se compose de six phases clés :

1. Planification et exigences

La phase de planification et des exigences consiste à l’identification des besoins des parties prenantes et la définition des questions essentiel « qui, quoi, pourquoi et comment » pour éviter de perdre du temps sur des pistes inutiles et d’obtenir des informations de mauvaise qualité. Une fois les questions clés définies, il faut élaborer une strategie qui couvre la collecte des données jusqu’au retour d’information. Ce plan doit tenir compte de divers aspects tels que le nombre d’investigateur, la durée du projet, les sources de données, l’utilisation d’outils de collecte de données, les considérations légales, les risques de sécurité, la collaboration et le format de stockage des notes.

2. Collecte

La phase la plus passionnante du cycle de renseignement est la collecte d’informations, où l’objectif principal est de réunir diverses données en utilisant différentes méthodes d’OSINT. Cela implique la recherche dans des bases de données, l’utilisation de moteurs de recherche et l’exploration des réseaux sociaux, entre autres.

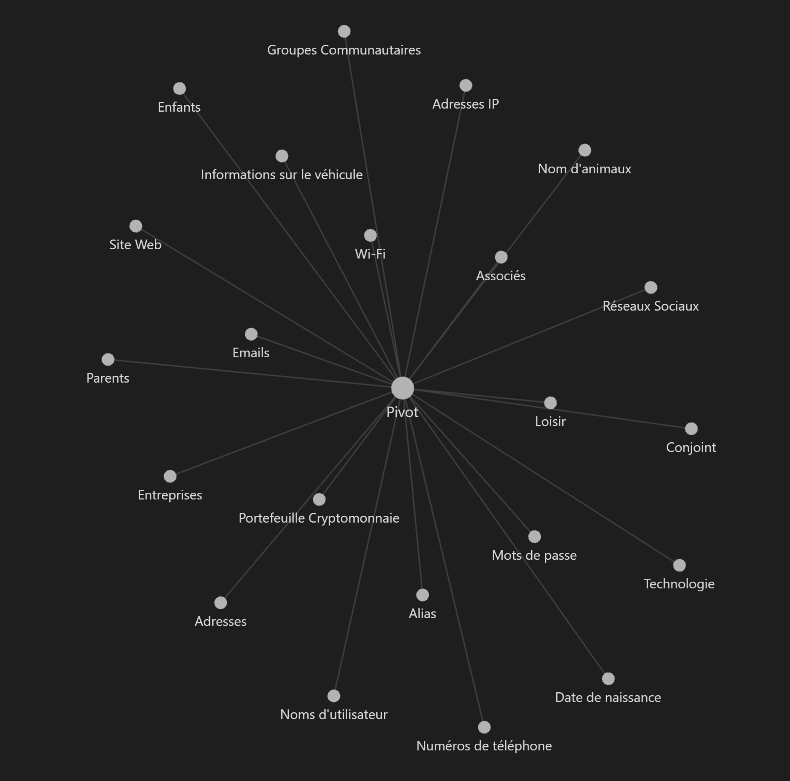

Tout au long de cette phase de collecte, nous découvrons des informations qui nous mènent directement à d’autres données, nous permettant ainsi de faire des liens et des corrélations entre les résultats et les comptes d’utilisateurs. Ce processus est appelé « pivotement ». Il s’agit de repérer et d’exploiter les liens potentiels.

Par exemple, une approche de pivotement de haut niveau pourrait consister à commencer par une adresse e-mail. En entrant cette adresse dans des outils ou un moteur de recherche, nous pouvons obtenir des informations supplémentaires telles qu’un nom d’utilisateur, un mot de passe ou un numéro de téléphone, ce qui nous permet d’enrichir nos données.

Le pivotement est une compétence essentielle en OSINT, car il nous permet de creuser plus profondément et d’obtenir des informations plus complètes sur notre sujet d’intérêt. En reliant les différentes sources de données, nous pouvons obtenir une image plus claire et plus précise.

3. Traitement et évaluation

Pendant la phase de traitement, toutes les données collectées, qu’elles soient structurées ou non, nécessitent un traitement préalable avant d’être rendues disponibles aux analystes.

Au cours de la dernière décennie, la nécessité de vérifier les informations a considérablement augmenté en raison de la prolifération de fausses nouvelles et de la manipulation de l’imagerie. Il est donc devenu essentiel de s’assurer de la véracité et de la fiabilité des données que nous utilisons.

La phase peut inclure des étapes telles que la traduction de textes en langue étrangère, le décryptage de chaînes de données, la mise en relation des informations collectées, la vérification de leur exactitude, etc. L’objectif est d’obtenir des données de haute qualité et fiables pour la prochaine étape.

4. Analyse et production

Dans la phase d’analyse, nous évaluons les données traitées qui ont été traduites, décryptées et interprétées pour générer des rapports d’action immédiate ou d’évaluations à plus long terme avec un suivi continu. Il est crucial que ces rapports répondent aux questions identifiées lors de la phase de planification et d’évaluation des besoins et qu’ils soient adaptés aux exigences des parties prenantes. Cette phase est essentielle pour fournir une évaluation cohérente et complète de nos résultats, garantissant ainsi que nous remplissons notre rôle d’investigateurs.

Exemple de rapport:

- Titre et date

- Résumé exécutif

- Analyse

- Résumé

- Recommandations

- Annexe

Titre: Rapport d’OSINT sur les activités de xxxXShadowXxxx agissant sur le Dark Web Date: 13 octobre 2023

Résumé exécutif: Ce rapport d’OSINT présente une analyse approfondie des activités d’une personne opérant sur le Dark Web. Utilisant des techniques d’Open Source Intelligence (OSINT), des sources publiques accessibles en ligne ont été consultées pour recueillir des informations sur les actions et les tendances de cette personne. Les résultats obtenus mettent en évidence ses principaux domaines d’opération, son réseau de contacts et les risques potentiels qu’elle représente pour la sécurité en ligne. Sur la base de cette analyse, des recommandations sont formulées pour atténuer les risques associés à cette personne.

Analyse:

- Identification de l’individu:

- Nom d’utilisateur sur le Dark Web: xxxXShadowXxxx

- Pseudonymes associés: DarkShadow, ShadowMaster

- Domaines d’opération présumés: vente de données confidentielles, trafic d’armes, cybercriminalité

- Activités et tendances:

- Vente de données confidentielles: L’individu est actif dans la vente de bases de données volées contenant des informations personnelles sensibles.

- Cybercriminalité: Des indices suggèrent qu’il est également impliqué dans des activités de piratage informatique et de blanchiment d’argent.

- Réseau de contacts:

- L’individu entretient des liens avec d’autres acteurs du Dark Web opérant dans des domaines similaires tels que le hacking, le commerce de drogue et la fraude en ligne.

- Les principaux contacts identifiés comprennent des pseudonymes tels que CryptoHacker, Dr0gLord et FraudMaster.

Résumé: L’individu étudié se révèle être un acteur important sur le Dark Web, impliqué dans des activités illicites telles que la vente de données confidentielles et le trafic d’armes. Son réseau de contacts étendu souligne l’ampleur de son implication dans le monde de la cybercriminalité. Ces informations ont des implications sérieuses pour la sécurité en ligne, la protection des données personnelles et la lutte contre les crimes numériques.

Recommandations:

Surveillance continue:

- Mettre en place un système de veille pour détecter les activités futures de cette personne et de son réseau.

Annexe:

- Liste des pseudonymes associés à l’individu étudié.

- Captures d’écran de ses activités sur le Dark Web.

- Captures d’écran de conversations avec des contacts identifiés.

Veuillez noter que ce rapport est purement fictif et ne représente pas une personne ou une situation réelle.

5. Diffusion et consommation

La diffusion et la consommation représententt les informations qui sont partagées et comprises par les parties prenantes concernées. Ces étapes permettent une utilisation efficace des renseignements pour soutenir la prise de décisions éclairées et l’action appropriée.

6. Retour d’information

La communication doit être maintenue tout au long du processus, même après la diffusion des informations. Elle permet aux investigateurs d’évaluer la qualité des réponses aux questions initiales et d’ajuster leur analyse en conséquence. Le retour d’information cohérent aide à déterminer s’il faut répondre à d’autres questions et effectuer d’autres collectes si nécessaire.